Veel bedrijven en organisaties verplaatsen hun applicaties en gegevens naar de cloud. Zo besparen ze de kosten van het aanschaffen van hardware en het uitvoeren van applicaties op locatie. Ook het onderhoud ligt dan bij de cloudprovider.

Anderen beheren hun gegevens in lokale systemen, maar slaan hun back-ups op in de cloud. Welke aanpak je ook kiest, je kunt nog steeds vragen hebben over cloudbeveiliging. Is de cloud veilig genoeg? Zijn gegevens beschermd tegen misbruik? En wat houdt cloudbeveiliging nu concreet in?

Wat is cloudbeveiliging?

Om een hele droge definitie te geven: cloudbeveiliging is een reeks beleidsregels, methoden en technologieën om de infrastructuur, gegevens en applicaties die in de cloud werken te beschermen. Dat kan op de volgende manieren:

- Bescherming van gegevens tegen diefstal, ongeoorloofde verwijdering en gegevenslekken.

- Bescherming van gegevens tegen internetaanvallen en toegang door onbevoegden.

- Het naleven van veiligheidswetgeving die van toepassing is.

Cloudbeveiliging werkt in de regel met op rollen gebaseerde toegang. Het idee is dat aan iedereen het passende toegangsniveau wordt toegekend om veiligheidsrisico’s minimaal te houden. Daarom is het nodig dat je bedrijf nauw samenwerkt met de cloudprovider, zodat zij de beveiliging aan de behoeften van jouw bedrijf kunnen aanpassen.

Gegevensbeveiliging in de cloud versus gegevensbeveiliging op locatie

Bedrijven kunnen ervoor kiezen om een back-up te maken van hun gegevens en deze te bewaren op locatie, in de cloud of een combinatie van beide. We zetten hier drie scenario’s op een rij:

- Scenario 1: Je voert het gehele IT-proces uit op een lokaal systeem en maakt een back-up van je data op je eigen servers. Dit vereist gegevensbeveiliging op locatie.

- Scenario 2: Je draait het hele IT-proces op een lokaal systeem en maakt back-ups van data in een private of publieke cloud. Als het een private cloud is, moet er een back-up worden gemaakt van de gegevens in de cloud en heb je interne IT-experts nodig om de private cloudinfrastructuur te beheren.

- Scenario 3: Je gebruikt cloudgebaseerde SaaS-applicaties (Software as a Service) en maakt back-ups van je gegevens naar een andere openbare cloud of naar een systeem op locatie.

De 3-2-1 back-upregel toepassen

Welke back-upstrategie je ook kiest, het is belangrijk dat je de 3-2-1 back-upregel volgt: drie kopieën van je gegevens (productie en twee back-ups), verspreid over twee media, waarbij één back-up ‘off-site’, dus niet op locatie, wordt opgeslagen, bijvoorbeeld in de cloud. Dit zijn de redenen:

- In scenario 1 kunnen natuurrampen of andere calamiteiten je lokale systemen en back-ups vernietigen. Cybercriminelen kunnen je ‘endpoints’ en alle op het bedrijfsnetwerk aangesloten apparaten aanvallen, inclusief de back-ups die je op locatie hebt gemaakt. Lokale back-ups kunnen een handige hersteloptie zijn, maar ze zijn natuurlijk kwetsbaar voor lokaal gegevensverlies. Zorg er daarom voor dat je een tweede back-up buiten het bedrijf hebt opgeslagen, bijvoorbeeld in de cloud.

- In scenario 2 zorgt een tweede externe back-up ervoor dat de data elke bedreiging voor je eindpunten, netwerk of lokale back-ups overleven. Back-ups naar de cloud zijn handiger, consistenter en veiliger dan het transporteren van schijven met back-ups naar een locatie buiten je bedrijf. Een lokale back-up is ook nodig voor redundantie en sneller herstel als je specifieke gegevens wilt herstellen.

- In scenario 3 is het belangrijk om te onthouden dat de SaaS-provider alleen verantwoordelijk is voor de infrastructuur. Dus hoewel de aanbieder zijn infrastructuur beveiligt, beschermt het je gegevens niet of maar ten dele. Het is jouw taak om te zorgen voor het maken van back-ups en het herstellen van de gegevens van je bedrijf.

Het belang van gegevensbescherming in de cloud

Gegevensbeveiliging in de cloud is uiteraard niet minder belangrijk dan gegevensbeveiliging voor je lokale systemen. In de begindagen van cloud computing waren veel bedrijven uit angst voor dataverlies en datalekken terughoudend om hun applicaties naar de cloud te verhuizen.

Veel cloudaanbieders hebben echter bewezen dat hun procedures voor cloudbeveiliging de data privé en veilig houden. De cloud is in veel gevallen zelfs beter beveiligd dan lokale systemen van kleine tot middelgrote bedrijven. Immers hebben cloudaanbieders het voordeel dat ze beveiligingsprofessionals kunnen inhuren.

De uitdagingen van gegevensbescherming in de cloud

Jij of je bedrijf blijft er echter verantwoordelijk voor dat de beveiligingsmaatregelen die de cloudaanbieder aanbiedt ook goed zijn geconfigureerd. De ervaring wijst uit dat de uitdaging niet zo zeer de beveiliging van de cloud zelf is, maar het beleid en de controle in de praktijk. In veel gevallen is de gebruiker, niet de cloudaanbieder, de zwakke schakel bij de uitvoering van gegevensbescherming, bijvoorbeeld door onnodig veel mensen toegang te geven tot systemen of meer bevoegdheden te verdelen dan noodzakelijk.

Hoe werkt cloudbeveiliging?

Ben je op zoek naar een aanbieder die zijn cloudbeveiliging goed geregeld heeft? Hieronder sommen we zeven factoren op, waaraan een veilige cloud zou moeten voldoen:

- Gegevensversleuteling: je moet je gegevens versleutelen nog voordat je ze naar de cloud verzendt, bijvoorbeeld met AES-256-versleuteling. Je bedrijf stelt encryptie in en alleen geautoriseerde gebruikers in je bedrijf hebben er toegang toe. De cloudprovider zou je gegevens niet moeten kunnen zien, omdat deze zijn opgeslagen in versleutelde cloudopslag!

- Veilige communicatie: Ook metadata is te versleutelen, en alle beheercommunicatie tussen je systemen en de cloud van de provider dient via beveiligde kanalen met SSL-versleuteling te verlopen.

- Web Application Firewall: de leverancier moet een web application firewall (WAF) gebruiken die onmiddellijke bescherming biedt tegen SQL-injecties, cross-site scripting, ongeautoriseerde toegang tot bronnen, externe bestandsopname en andere OWASP-bedreigingen (Open Web Application Security Project).

- Datacenterbeveiliging: Het fysieke datacenter moet goed beveiligd zijn met hoge hekken, 24/7 beveiligingspersoneel en videobewaking met 90 dagen archivering. Biometrische toegangsbeveiliging helpt verder om onbevoegden buiten te houden.

- Beschikbaarheid van het datacenter: de infrastructuur van de cloudprovider moet voldoen aan SLA’s voor hoge beschikbaarheid. Bijvoorbeeld door een redundante infrastructuur te onderhouden om downtime te minimaliseren en “single points of failure” te elimineren. Verder moeten de stroomvoorzieningssystemen in de datacenters altijd een ononderbroken stroomvoorziening voor de gehele infrastructuur garanderen. Automatische noodstroomvoorzieningen beschermen tegen stroompieken bij het wisselen van stroomkabels en bieden stroomondersteuning bij het overschakelen naar dieselgeneratoren. De datacenters moeten ook worden gevoed door ten minste twee onafhankelijke stroombronnen.

- Regelmatige back-ups: de cloudprovider moet regelmatig back-ups maken volgens een afgesproken schema om ervoor te zorgen dat je gegevens ook bij een grote storing worden beschermd.

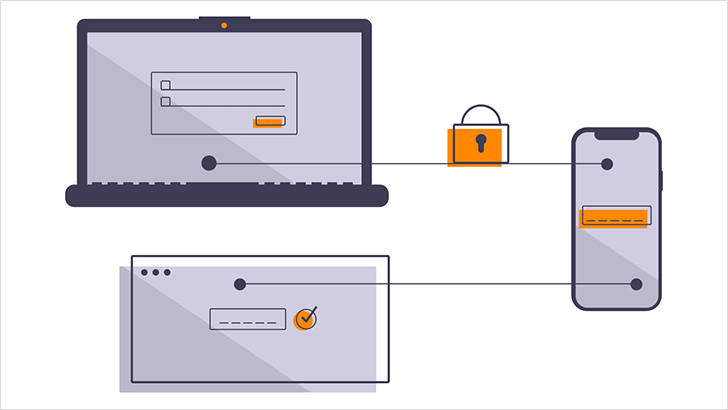

- Professionele aanpak: de aanbieder moet ook strikt vertrouwelijkheids-, bedrijfsethiek- en gedragscodebeleid voor alle werknemers hebben geïmplementeerd. Inclusief antecedentenonderzoek, vertrouwelijkheidsovereenkomsten en de principes van functiescheiding, ‘need to know’ en ‘least privilege’-toegang. Deze zijn nodig om te beschermen tegen kwaadwillige of onopzettelijk gevaarlijke acties door insiders. Strikte toegangscontroles, multi-factor authenticatie en uitgebreide activiteitenregistratie zorgen ervoor dat alleen de juiste personen toegang hebben tot gevoelige systemen.

De oplossing van STRATO: Cyber Protect van Acronis

Cyber Protect biedt alles wat je nodig hebt om je apparaten en hun back-ups te beschermen tegen alle actuele bedreigingen – van hardeschijfstoringen tot ransomware-aanvallen.

De unieke integratie van back-up en internetbeveiliging in één tool bespaart je tijd en geld en vermindert de complexiteit en het risico dat je hebt als je meerdere oplossingen naast elkaar moet beheren.

Naar Cyber Protect

Je kunt pas een reactie plaatsen nadat je ons privacybeleid en cookies hebt geaccepteerd. Om privacyredenen mogen wij jouw persoonsgegevens anders niet verwerken.

Klik onderaan de pagina op de blauwe button OK. Nadat je de pagina opnieuw hebt geladen, kun je een reactie achterlaten.